Как Meta и Яндекс тайно следят за вами

Это статья была переведена на русский язык. Оригинальная статья: Covert Web-to-App Tracking via Localhost on Android

Мы обнаружили шокирующий метод слежки, который используют Meta и Яндекс. Эта находка может затронуть миллиарды пользователей Android по всему миру.

🎯 Что мы обнаружили?

Популярные приложения на вашем телефоне тайно подслушивают:

- Facebook и Instagram от Meta

- Яндекс.Карты, Яндекс.Браузер и другие приложения Яндекса

Эти приложения незаметно “сидят” на определённых локальных портах вашего устройства и ждут сигналов от веб-сайтов, которые вы посещаете.

💡 Почему это опасно?

Представьте: вы заходите на любимый интернет-магазин или новостной сайт. В этот момент скрипты Meta Pixel или Яндекс.Метрики (встроенные в тысячи сайтов) начинают “перешёптываться” с приложениями на вашем телефоне через скрытый канал связи.

Результат? Компании могут:

- 🔗 Связать вашу анонимную активность в браузере с вашим реальным аккаунтом

- 👤 Деанонимизировать вас на сайтах, где вы думали, что остаётесь инкогнито

- 📱 Получить доступ к уникальным идентификаторам вашего устройства

🛡️ Что НЕ поможет защититься:

- ❌ Режим инкогнито

- ❌ Очистка cookies

- ❌ Сброс рекламного ID Android

- ❌ Стандартные настройки приватности

Как работает эта технология?

Android позволяет любому приложению с разрешением INTERNET открыть “дверь” для прослушивания на локальном адресе (127.0.0.1). Браузеры на том же устройстве могут постучаться в эту дверь — и всё это происходит без вашего ведома!

📊 Meta/Facebook:

Как Meta крадёт ваши данные:

- Шаг 1: Вы открываете Facebook или Instagram → приложение уходит в фон

- Шаг 2: Приложение начинает “подслушивать” на портах:

- TCP: 12387 или 12388

- UDP: 12580-12585

- Шаг 3: Вы заходите на сайт с Meta Pixel

- Шаг 4: Скрипт отправляет ваш cookie _fbp прямо в приложение через WebRTC

- Шаг 5: Приложение связывает cookie с вашим аккаунтом Facebook/Instagram

- Шаг 6: Ваша анонимность разрушена! 💔

Meta использует хитрую технику SDP Munging, вставляя данные cookie в поле “ice-ufrag” STUN-сообщения.

🎯 Яндекс: 7 лет скрытой слежки

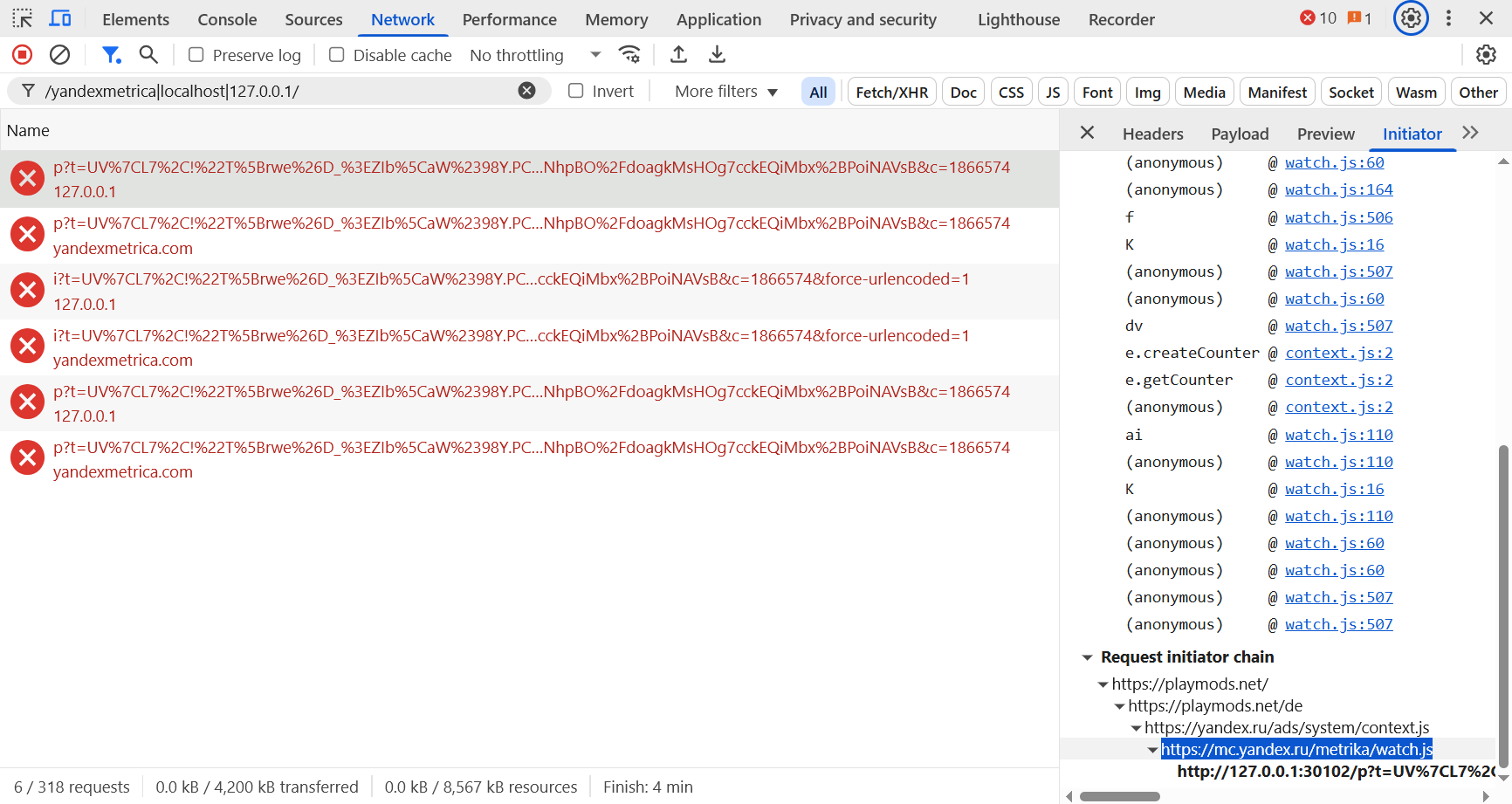

Яндекс использует этот метод с 2017 года! Вот как это работает:

Приложения-шпионы Яндекса:

- 🗺️ Яндекс.Карты

- 🧭 Яндекс.Навигатор

- 🌐 Яндекс.Браузер

- 🔍 Яндекс.Поиск

- 🚕 Яндекс Go

- 🚇 Яндекс.Метро

Порты для прослушивания:

- HTTP: 29009, 30102

- HTTPS: 29010, 30103

Хитрость Яндекса:

Домен yandexmetrica.com специально настроен так, чтобы указывать на 127.0.0.1 — это маскирует передачу данных!

⚠️ Дополнительная угроза

Мы создали демо-приложение, которое доказывает: любое вредоносное приложение может украсть вашу историю посещений, просто слушая те же порты.

📈 Масштаб проблемы

Meta Pixel установлен на:

- 🌍 5,8 миллионов сайтов (по данным BuiltWith)

- 📊 2,4 миллиона сайтов (по данным HTTP Archive)

- 🏆 3-й по популярности в интернете!

Яндекс.Метрика установлена на:

- 🌍 3 миллиона сайтов

- 📊 575 448 сайтов (HTTP Archive)

Большинство сайтов начинают следить за вами ЕЩЁ ДО того, как вы примите куки!

📅 Хронология злоупотреблений

Хронология злоупотреблений по компаниям:

🔴 Яндекс:

- HTTP метод: Февраль 2017 → продолжается (Активен 7+ лет!)

- HTTPS метод: Май 2018 → продолжается (Активен)

⚫ Meta:

- HTTP метод: Сентябрь 2024 → Октябрь 2024 (Остановлен)

- WebSocket метод: Ноябрь 2024 → Январь 2025 (Остановлен)

- WebRTC STUN метод: Ноябрь 2024 → Июнь 2025 (🟢 Остановлен после раскрытия)

С 3 июня 2025 года скрипт Meta/Facebook Pixel прекратил отправку данных на localhost. Код, отвечавший за передачу cookie _fbp, был практически полностью удалён из их системы. Яндекс продолжает использовать этот метод.

🛡️ Что делают браузеры для защиты?

🟢 Chrome 137+

- ✅ Блокирует злоупотребляемые порты

- ✅ Отключает SDP munging

- ✅ Защита активна с 26 мая 2025

🟡 Firefox

- ⚠️ Частичная защита

- 🔄 Полная защита в разработке

🟢 Brave

- ✅ Полностью защищён с 2022 года

- ✅ Требует разрешение пользователя

- ✅ Использует блок-листы

🟡 DuckDuckGo

- ✅ Блок-лист обновлён после нашего отчёта

- ⚠️ Была минимальная уязвимость

🔴 Microsoft Edge

- ❌ Статус защиты неизвестен

🤔 Часто задаваемые вопросы

❓ Почему Facebook остановил слежку именно в день публикации?

Мы не знаем ¯\_(ツ)_/¯, но рады, что пользователи Android теперь в безопасности (по крайней мере, пока).

❓ Знали ли владельцы сайтов об этом?

Нет! Мы нашли множество жалоб от растерянных разработчиков:

- “Почему мой Pixel обращается к localhost?”

- “Meta не даёт никаких объяснений!”

- “Стыдно, что они не берут ответственность!”

❓ Затронуты ли пользователи iPhone?

Пока нет! Но технически это возможно. iOS имеет дополнительные ограничения для фоновых приложений, что, вероятно, спасло пользователей Apple… на данный момент.

❓ Что делать обычным пользователям?

К сожалению, полной защиты пока нет. Рекомендуем:

- Обновить браузер до последней версии

- Рассмотреть переход на Brave

- Ограничить использование приложений Meta и Яндекса

- Рассказать друзьям об этой проблеме

🎯 Выводы

Это исследование раскрывает фундаментальную проблему безопасности Android. Компании годами злоупотребляли доверием пользователей, используя скрытые каналы связи между веб-сайтами и приложениями.

Главное: Ваша приватность была скомпрометирована способом, от которого не защищали никакие стандартные меры безопасности.

💪 Хорошие новости: После нашего раскрытия ситуация начала меняться. Meta остановила свою программу слежки, браузеры выпускают патчи, а пользователи становятся более осведомлёнными.

Помните: Бдительность — цена свободы в цифровом мире!

Это исследование — результат кропотливой работы по защите вашей приватности. Делитесь этой информацией, чтобы больше людей узнали о скрытых угрозах их цифровой безопасности.